こんにちは、株式会社LegalOn TechnologiesでCSIRTのリーダーを務めている今成と申します。

本記事では、LegalOn Technologies(以下 LegalOn)におけるCSIRTのセキュリティインシデント対応に係るプロセスおよび管理方法を、体系的に整理した事例をご紹介します。企業のセキュリティ担当者の方々に、セキュリティインシデント対応の事前準備という観点で、参考になる情報を記載しています。ぜひ最後までお読みください。

世の中の動き

近年は多くのセキュリティ関連のニュースが報じられており、サイバー攻撃の手法が多様化・巧妙化していることが伺えます。また、働き方改革やCOVID-19への対応から企業のワークスタイルが変化したことにより、環境変化に伴うセキュリティリスクについても新たな課題が浮上してきています。

このような動向を踏まえ、2023年3月に「サイバーセキュリティ経営ガイドライン」、4月に「内部統制報告制度(J-SOX)」の改訂が実施されています。LegalOnにおいてもセキュリティインシデント対応などを担当するCSIRT(Computer Security Incident Response Team)を組織し、体制整備に努めている状況にあります。

セキュリティインシデント対応において達成すべきことの1つに、CSIRTとセキュリティインシデントが発生した部門のスムーズな連携があります。これにより、迅速かつ正確な被害状況の把握、意思決定、対応および振り返りが可能になるため、被害を最小限に抑えることができると考えています。そのために、セキュリティインシデント対応における共通言語を作り、セキュリティインシデント対応の仕組みを体系的に整理しました。

LegalOnにおけるCSIRTの役割

LegalOnのCSIRTでは、主に3つの業務を担当しています。これらの業務を担うことで、セキュリティインシデントの発生可能性の低減、兆候の早期検知、発生した被害の最小化が可能になると考えています。

| 業務 | 目的 | 業務概要 |

|---|---|---|

| セキュリティ品質管理および脆弱性管理 | 未然防止 | プロダクトおよび業務システムの技術的なセキュリティ品質管理や脆弱性管理の実施または支援 |

| セキュリティ監視 | 早期検知 | セキュリティアラートなどの監視および初動対応の実施 |

| セキュリティインシデント対応 | 被害最小化 | セキュリティインシデント対応の実施または支援 |

セキュリティインシデント対応に係る課題と取り組み

LegalOnでは、セキュリティに関する業務経験を持つメンバーを採用し、セキュリティ推進体制を整備することで、2018年12月に情報セキュリティマネジメントシステム(ISMS: Information Security Management System)の国際規格であるJIS Q 27001:2014(ISO/IEC 27001:2013)の認証、2021年12月にクラウド固有の管理策を付加したJIP-ISMS517-1.0(ISO/IEC 27017:2015)の認証を取得しています。また、JIS Q 27001:2014の附属書Aには「A.16 情報セキュリティインシデント管理」の管理策が含まれます。

しかし、この規格書は全ての組織への適用を意図しているため、記載内容そのままでは抽象度が高く、規格書を読み慣れていない場合はセキュリティインシデント対応の全体像や個々の手順の理解が難しいという点が課題でした。具体的には、必要な共通言語がないことにより、コミュケーションコストが高く、セキュリティインシデントが発生した部門との連携に時間を要することがありました。

そのため、情報セキュリティインシデント管理の国際規格であるISO/IEC 27035(Information technology - Information security incident management)の考え方を参考に、セキュリティインシデント対応に係るプロセスおよび管理方法に関して、体系的な整理を進めました。

セキュリティインシデント対応に係るプロセスの整理

まず、セキュリティインシデント対応に係るプロセスの検討を進めました。インシデントマネジメントの原則が記載されているISO/IEC 27035-1:2016(ISO/IEC 27035の第1部)では情報セキュリティインシデント管理について、次の5つのフェーズを定めています。

- Plan and Prepare

- Detection and Reporting

- Assesment and Decision

- Responses

- Lessons Learnt

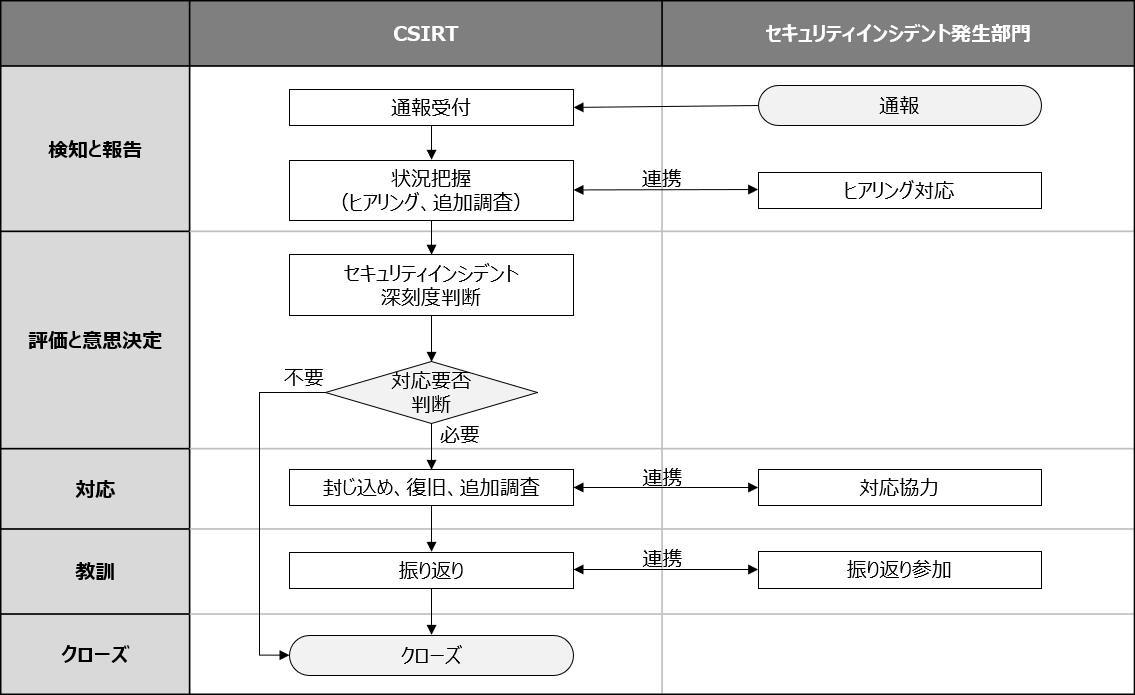

上記を参考に『Detection and Reporting』フェーズ以降の個々のセキュリティインシデント対応に直接的に関連するプロセスについて、既存の活動内容を次のように整理しました。加えて、プロセス毎のフロー図を整理し、役割分担を明確にすることができました。これらの体系的な整理により、CSIRTとセキュリティインシデントが発生した部門における共通言語ができ、スムーズな連携が可能になりました。

| フェーズ | 活動 | 活動内容 |

|---|---|---|

| フェーズ1 | 検知と報告 | ・社員の通報などによりセキュリティインシデント発生を受け付けます ・ヒアリングまたは調査を行い、状況を把握します |

| フェーズ2 | 評価と意思決定 | ・把握した状況を基に、事前に定めた基準に従い、セキュリティインシデントの深刻度を判断し、対応方針を決定します |

| フェーズ3 | 対応 | ・対応方針にしたがって、暫定対策(封じ込め、復旧)を実施し、被害の最小化を図ります ・また、必要に応じて追加調査を実施します |

| フェーズ4 | 教訓 | ・振り返りを実施し、根本原因を突き止め、恒久対策の検討またはその支援を行います ・合わせて、セキュリティインシデント対応のプロセスの改善要否を検討します |

セキュリティインシデント対応に係る管理方法の整理

管理ツールの検討

セキュリティインシデント対応の管理をするために、ISO/IEC 27035-1:2016は情報セキュリティデータベースの作成を要求しています。また、情報セキュリティデータベースには、その時点で可能な限り完全な情報を蓄積する必要があります。これは評価や意思決定、対応および教訓の各フェーズにおける判断を支援するためであり、各フェーズでの対応内容や判明した情報などを、できる限り蓄積しなければなりません。そのため、まず、ISO/IEC 27035-1:2016における情報セキュリティデータベースへの要求事項を参考に、管理ツールの機能要件を次のように整理しました。

- 各セキュリティインシデントのステータスを個別に管理できること

- レビューフェーズを実装するためにワークフロー制御ができること

上記を満たすために、エクセルなどの汎用ツールの活用やシステムの独自開発などが考えられます。こういった手法も選択肢の一つであるものの、LegalOnではプロジェクト管理などで、チケット管理ツール(Jira)を利用しており、前述の機能要件を満たすことは可能であると考えています。加えて、実装コストや利用練度に関しても懸念はありません。そのため、今回はチケット管理ツール(Jira)を利用することにしました。

チケット管理ツールの活用

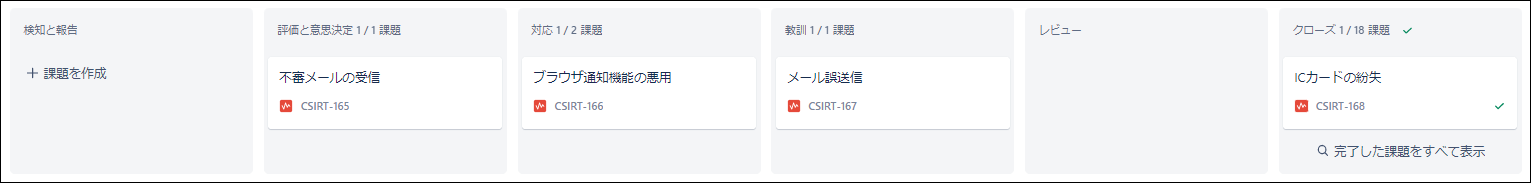

次に、チケット管理ツール(Jira)を活用し、セキュリティインシデント対応のプロセスに合わせて、次のようなダッシュボードおよびワークフローを実装しました。ダッシュボードの実装により、各セキュリティインシデントの対応状況が可視化され、一目で把握することが可能になりました。また、ワークフローの実装では、クローズ前にレビューフェーズを明示的に設けることで、メンバーの報告や対応の漏れが発生する可能性が軽減されました。

まとめ

情報セキュリティインシデント管理の国際規格であるISO/IEC 27035を参考に、セキュリティインシデント対応に係るプロセスおよび管理方法について体系的な整理をすることで、セキュリティインシデントが発生した部門とのスムーズな連携が可能になりました。また、各事案の対応状況を可視化と、レビューフェーズを明示的に設定したことで、状況把握が容易になり、報告や対応の漏れを抑制できました。

今後は、体系化したプロセスを基に、セキュリティインシデント対応の自動化を推進することで、工数削減につなげたいと考えています。 なお、この検討の後、2023年2月に今回参考にした規格の最新バージョンであるISO/IEC 27035-1:2023およびISO/IEC 27035-2:2023が公開されました。そのため、内容を確認し、必要に応じてプロセスを改善したいと考えています。

終わりに

LegalOnにおけるCSIRTのセキュリティインシデント対応に係るプロセスおよび管理方法を体系的に整理した事例を紹介しました。企業のセキュリティ担当者の皆様にとって、有益な情報となることを願っています。

また、LegalOnではセキュリティインシデントの未然防止、早期検知、被害最小化に向けた施策を共に推進いただけるセキュリティエンジニアを募集しています。カジュアル面談も可能ですので、ご興味のある方はお気軽にご連絡ください。